项目介绍:联邦学习环境中的后门攻击与防御研究平台

核心目标

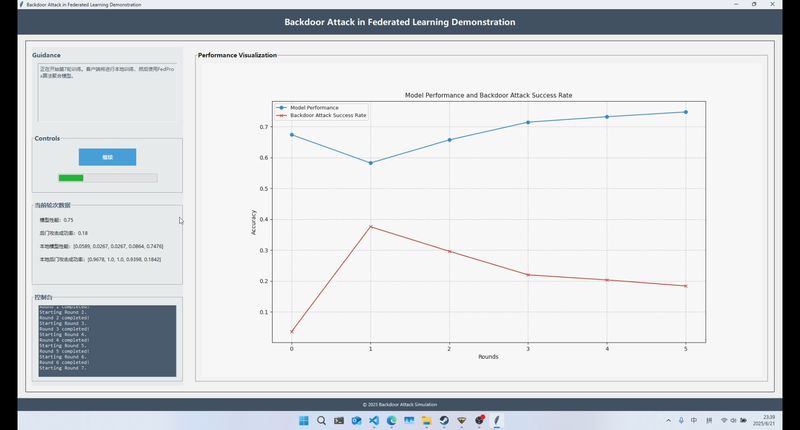

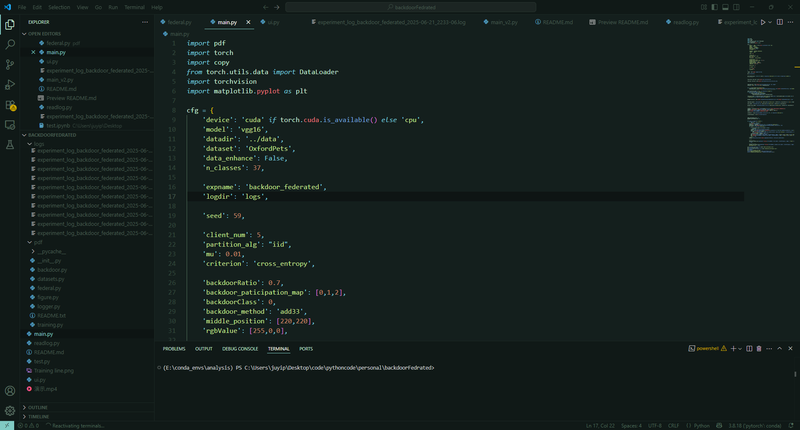

本项目构建了一个前沿的联邦学习安全研究平台,专注于模拟后门攻击在分布式机器学习系统中的植入、传播与防御过程。基于OxfordPets图像数据集和VGG16模型架构,系统实现了可配置化的恶意攻击场景,为联邦学习安全机制提供实证研究基础。

关键技术特性

1. 攻击场景高度可控

• 恶意客户端指定:通过backdoor_paticipation_map参数精确选择发起攻击的客户端(如客户端0-2)

• 攻击强度调节:支持70%的高比例数据污染(backdoorRatio=0.7)

• 多样化触发器:内置像素级触发器(如中心位置[220,220]的红色块攻击)

• 目标定向攻击:强制模型将特定样本错误分类至目标类别(backdoorClass=0)

2. 联邦学习全流程模拟

• 多客户端协同训练(默认5客户端)

• 支持IID/非IID数据划分(Dirichlet分布)

• 集成FedProx防御算法(mu=0.01动态调整)

• 10轮联邦训练迭代(n_rounds=10)

3. 双轨评估体系

评估维度 指标说明 技术实现

模型泛化能力 37分类任务准确率 标准测试集验证

系统鲁棒性 后门触发成功率 专用后门测试集监测

攻击演化分析 训练过程动态追踪 Matplotlib可视化性能曲线

科研价值

• 攻击影响量化:揭示后门攻击在不同数据分布(IID/non-IID)下的传播规律

• 防御机制验证:评估FedProx等算法对恶意模型的抑制效果

• 动态脆弱性分析:通过参与率映射(participation_map)探索客户端动态加入/退出的风险

应用场景

• 安全研究:评估联邦学习框架对抗投毒攻击的鲁棒性

• 防御方案设计:验证模型聚合策略、客户端筛选机制的有效性

• 标准测试平台:提供可复现的攻击向量(触发位置、颜色、目标类别组合)

方法论创新

1. 模块化攻击注入:通过定制BackdoorSet实现训练数据无损污染

2. 双重评估机制:同步跟踪主任务准确率和后门攻击成功率

3. 动态参数调整:在训练中期倍增正则化强度(mu值)以增强防御

该平台通过标准化的实验流程和可视化结果分析,为研究后门攻击在参数服务器、客户端本地更新、模型聚合等关键环节的影响提供完整实证支持,推动联邦学习安全领域的方法创新。

点击空白处退出提示

评论